Wielka encyklopedia ropy i gazu. Informacje o przesyłaniu danych w sieciach

Każdy sygnał może być traktowany jako funkcja czasu lub funkcji częstotliwości. W pierwszym przypadku ta funkcja pokazuje, jak zmieniają się parametry sygnału, na przykład napięcie lub prąd. Jeśli ta funkcja jest ciągła, to mów o tym ciągły sygnał. Jeśli ta funkcja ma dyskretną formę, wtedy mówią dyskretny sygnał.

Reprezentacja częstotliwości funkcji opiera się na fakcie, że każda funkcja może być reprezentowana jako szereg Fouriera.

(1),

gdzie -

częstotliwość , an, bn -amplitudy nth harmoniczne.

Charakterystyka kanału, który określa spektrum częstotliwości, które fizyczne medium, z którego zbudowana jest linia komunikacyjna, która tworzy kanał, przebiega bez znacznego zmniejszenia mocy sygnału, nazywa się przepustowość.

Maksymalna stawka, z której kanał jest w stanie przesłać dane, jest wywoływana przepustowość kanału lub szybkość transmisji bitów.

W 1924 roku Nyquist odkrył związek pomiędzy przepustowością a przepustowością kanału.

Twierdzenie Nyquista

gdzie jest maksymalna szybkość transmisji H -szerokość pasma kanału, wyrażona w Hz, M- liczba poziomów sygnału, które są używane podczas transmisji. Na przykład z tej formuły wynika, że kanał o szerokości pasma 3 kHz nie może przesyłać sygnałów dwupoziomowych szybciej niż 6000 b / s.

To twierdzenie pokazuje również, że na przykład nie ma sensu, aby skanować linię częściej niż podwoić przepustowość. Rzeczywiście, wszystkie częstotliwości powyżej tego są nieobecne w sygnale, a zatem wszystkie informacje niezbędne do wznowienia sygnału będą zbierane podczas takiego skanowania.

Jednak twierdzenie Nyquista nie uwzględnia hałasu w kanale, który mierzony jest jako stosunek mocy użytecznego sygnału do mocy szumu: S / N. Ta wartość jest mierzona w decybelach: 10log10 (S / N) dB. Na przykład, jeśli stosunek S / Nrówna się 10, a następnie mówić o hałasie o 10 dB jeśli współczynnik wynosi 100, to - 20 dB.

W przypadku kanału z szumem istnieje twierdzenie Shannona, zgodnie z którym maksymalna szybkość transmisji danych w kanale z szumem wynosi:

H log2 (1 + S / N)bps gdzie S / N -stosunek sygnału do szumu w kanale.

Tutaj liczba poziomów w sygnale nie jest ważna. Ta formuła określa teoretyczny limit, który rzadko jest osiągany w praktyce. Na przykład kanał o szerokości pasma 3000 Hz i poziomie hałasu 30 dB (są to cechy linii telefonicznej) nie może przesyłać danych szybciej niż przy prędkości 30 000 b / s.

Metody dostępu i ich klasyfikacja

Metoda dostępu(accessmethod) Jest zbiorem reguł, które regulują sposób odbierania użycia ("rozkoszy") medium transmisyjnego. Metoda dostępu określa sposób, w jaki węzły uzyskują możliwość przesyłania danych.

Wyróżnia się następujące klasy metod dostępu:

- metody selektywne

- kontrowersyjne metody (metody dostępu losowego)

- metody oparte na czasie

- metody dzwonków.

Wszystkie metody dostępu, z wyjątkiem rywalizacji, tworzą grupę deterministycznych metod dostępu. Podczas korzystania metody selektywneaby węzeł transmitował dane, musi uzyskać zezwolenie. Metoda nazywa się według ankiety(sondowanie), jeśli uprawnienia są przekazywane do wszystkich węzłów z kolei przez specjalny sprzęt sieciowy. Metoda nazywa się transfer znaczników(przejście tokena), jeśli każdy węzeł po zakończeniu transferu przekazuje rozdzielczość do następnej.

Metody dostęp losowy(metody dostępu losowego) są oparte na "konkurencji" węzłów dla uzyskania dostępu do medium transmisyjnego. Dostęp losowy może być realizowany na różne sposoby: podstawowy asynchroniczny, z synchronizacją zegara momentów transmisji ramki, słuchaniem kanału przed transmisją ("słuchaj przed mówieniem"), słuchaniem kanału podczas transmisji ("słuchaj, kiedy mówisz"). Może być używany jednocześnie na kilka sposobów z wymienionych.

Metody oparte na czas rezerwacjisą ograniczone do przydzielania przedziałów czasowych (przedziałów czasowych), które są rozdzielane między węzłami. Węzeł otrzymuje kanał pozostający w jego dyspozycji przez cały czas przydzielonych mu gniazd. Istnieją warianty metod, które uwzględniają priorytety - węzły z wyższych priorytetów otrzymują większą liczbę slotów.

Metody pierścienioweużywany w LVM z topologią pierścienia. Metoda wstawiania rejestru pierścieniowego jest połączona równolegle z pierścieniem jednego lub więcej rejestrów bufora. Dane do transmisji są zapisywane w rejestrze, po czym węzeł czeka na przerwę międzyramkową. Następnie zawartość rejestru jest przesyłana do kanału. Jeśli ramka nadejdzie podczas transmisji, zostanie zapisana w buforze i przesłana po danych.

Są serwer klienta i metody peer-to-peer dostęp.

Metody dostępu do klienta i serwera pozwalają sieci mieć centralny węzeł, który kontroluje wszystkie inne. Takie metody dzielą się na dwie grupy: z ankietą i bez ankiety.

Wśród metody dostępu z odpytywaniemnajczęściej używane "odpytywanie" i "ciągłe" automatyczne powtarzanie żądania (ARQ). W każdym przypadku węzeł podstawowy przekazuje kolejno uprawnienia do węzłów w celu przesyłania danych. Jeśli węzeł ma dane do przesłania, wysyła je do medium transmisyjnego, a jeśli nie, wysyła krótki pakiet danych typu "brak danych" lub po prostu niczego nie transmituje.

Podczas korzystania metody dostępu peer wszystkie węzły są równe. Multipleksowana transmisja z podziałem czasu jest najprostszym systemem typu peer-to-peer bez priorytetów, który wykorzystuje stały harmonogram węzłów. Każdemu węzłowi przydzielany jest przedział czasowy, podczas którego węzeł może przesyłać dane, a przedziały są równomiernie rozdzielane między wszystkie węzły.

Analogowe kanały danych.

Under kanał transmisji danych (EFEKTYWNOŚĆ) jest rozumiana jako zbiór medium transmisyjnego (medium propagacji sygnału) i techniczne środki transmisji między interfejsami kanału. W zależności od formy informacji, która może transmitować kanał, rozróżniają analogowyi cyfrowykanały.

Kanał analogowy na wejściu (i odpowiednio na wyjściu) ma ciągły sygnał, którego jedna charakterystyka (na przykład amplituda lub częstotliwość) przenosi przesyłane informacje. Kanał cyfrowy akceptuje i wydaje dane w formie cyfrowej (dyskretnej, impulsowej).

Adnotacja: Klasyfikacje i główne typy modemów.

Modemy

Modem - jest konwerterem sygnału, który jest pośrednim łączem między komputerem a linią łączącą. Nazwa modemu pochodzi od dwóch słów: "Modulator" i "Demodulator". Jako modulator, modem przekształca cyfrowe impulsy DC stosowane w systemach komputerowych na sygnały analogowe zawierające te same informacje. Ten proces jest wywoływany modulacja.

Modulator moduluje sygnał nośnej, to znaczy zmienia swoją charakterystykę zgodnie ze zmianami w wejściowym sygnale informacyjnym, demodulator wykonuje proces odwrotny.

Modulacja generowanie sygnałów analogowych, które kodują informacje cyfrowe.

Demodulacja jest procesem odwrotnym. Jeśli spojrzysz na uformowany sygnał z drugiej strony, modem, podobnie jak modulator, odbiera sygnały analogowe i konwertuje je do początkowej postaci cyfrowej zawierającej przesyłane informacje.

Modifikacja modemów.

- według typu

- Analogowe - najczęstszy typ modemu dla zwykłych linii telefonicznych

- ISDN - modemy do cyfrowych linii telefonicznych

- DSL - służy do organizowania dedykowanych (niezmiennych) linii za pomocą zwykłej sieci telefonicznej. Różnią się one od przełączanych modemów kodowaniem sygnału. Zwykle dozwolone jest korzystanie z linii telefonicznej w zwykły sposób jednocześnie z wymianą danych.

- Kabel - służy do wymiany danych na wyspecjalizowane kable - na przykład za pomocą kabla telewizja zbiorowa według protokołu DOCSIS.

- Radio

- Satelita

- Plc - korzystać z technologii transmisji danych przez przewodową sieć elektryczną.

- według rodzaju używanego kanału

- modem dial-up - najczęściej używany w telefonicznych liniach telefonicznych.

- modemy dla łączy dzierżawionych - używane na dedykowanych liniach.

- połączone - łączenie właściwości dwóch poprzednich.

- szybkość transferu informacji

- niska prędkość modemy (do 1200 bps) - "pierwsza fala" modemów

- średnia prędkość (Od 1200 do 14400 bps) - z reguły modemy wyprodukowane przed 1991 rokiem.

- duża prędkość (\u003e 14400 bps) - większość nowoczesnych modemów (z wyjątkiem tych wyspecjalizowanych, które nie wymagają dużych prędkości przesyłu danych i które można zaniedbać na korzyść jakości tej transmisji).

- według aplikacji

- do przesyłania danych

- modemy faksymilowe (zwykle zintegrowane z faksami lub poszczególnymi urządzeniami zapewniającymi odbiór i transmisję faksów z prędkością do 14400 bps)

- połączone modemy (większość modemów używanych w życiu codziennym).

- według wydajności

- wewnętrzny - płyta jest włożona do gniazda na płycie głównej komputera. Podłączenie zasilania i połączenie z komputerem wewnętrznych modemów odbywa się bezpośrednio przez magistralę. To, z jednej strony, oszczędza na połączeniach, a z drugiej - prowadzi do spowolnienia komputera, ponieważ modem wewnętrzny tworzy dodatkowe obciążenie na centralnym procesorze.

- zewnętrzny - oddzielne urządzenie, które jest zasilane z sieci i ma złącza do podłączenia linii telefonicznej i zestawu telefonicznego, które są połączone kablem z komputerem. Na przednim panelu modemu wskaźniki LED pokazują jego stan. Modem wewnętrzny Nie pozwala to na monitorowanie stanu, który jest wygodnie implementowany za pomocą szeregu wskaźników LED na przednim panelu modemu zewnętrznego, a programy emulujące zużywają część zasobów procesora, które są już w obfitości używane przez modem wewnętrzny (około 10%), co nie ma miejsca, gdy modem zewnętrzny działa. Kiedy modem wewnętrzny się zawiesza, nie można go uruchomić ponownie oddzielnie - musisz zrestartować cały komputer.

- w sprawie realizacji dodatkowych funkcji

- inteligentne modemy z reguły nowoczesne typy modemów z możliwością sterowania ich działaniem i ustawionymi konfiguracjami (tj. prędkość transmisji, tryb działania, typ synchronizacji, protokół ochrony błędów itp.).

- modemy głosowe pozwala na jednoczesne przesyłanie danych i głosu. Ogólnie rzecz biorąc, modele użytkowników wykorzystują metodę analogowej transmisji głosu i strumieni danych oddzielonych częstotliwościami, zwanymi ASVD (analogowy głos symultaniczny / dane).

- przez kontrolę

- sprzęt

- oprogramowanie Wszystkie operacje związane z kodowaniem sygnałów, sprawdzaniem błędów i zarządzaniem protokołami są realizowane przez oprogramowanie i wykonywane przez centralny procesor komputera. W takim przypadku modem jest obwodem analogowym i konwerterami: ADC, DAC, kontroler interfejsu (np. USB).

Główna różnica między modemem programowym a sprzętowym polega na tym, że część jego funkcji jest wdrażana przez centralny procesor i oprogramowanie komputera. Często tylko kodek pozostaje z modemu (skrót od kodeku), a wszystkie inne funkcje są wykonywane przez kierowcę za pomocą zasobów komputera osobistego.

| Wady modemów programowych: | Zalety modemów programowych: |

|---|---|

|

|

Naturalnie, w przypadku normalnej aktywności, praca w parze modemów musi wykonywać operacje modulacji / demodulacji w ten sam sposób, w przeciwnym razie informacje przesyłane między nimi zostaną nieodwracalnie zniekształcone.

Częstotliwość nośnika. Rdzeniem procesu modulacji jest superpozycja jednego sygnału nad drugą. Modulator, jako modulator, zaczyna działać, generując stały sygnał, wywoływany częstotliwość nośnaponieważ służy do przesyłania informacji. W większości systemów częstotliwość nośna jest stabilnym sygnałem o stałej amplitudzie, fazie i częstotliwości.

Sygnał informacyjny. Sygnał, który jest elektrycznie zmieszany z częstotliwością nośną, symulując go zgodnie z pewnym prawem, jest nazywany informacyjne. Zmiana sygnału informacyjnego prowadzi do zmiany nośnej i sygnału wyjściowego.

Modulacja. Zasadniczo, obwody elektroniczne mogą być dostrojone do przetwarzania jednej częstotliwości nośnej i odzwierciedlają wszystkie inne, zwielokrotnione zmodulowane sygnały mogą być wysyłane przez jeden kanał komunikacyjny. Ponadto, modulacja umożliwia przesyłanie informacji cyfrowych w postaci prądu stałego za pomocą środków takich jak systemy telefoniczne, które nie są w stanie obsłużyć sygnałów prądu stałego.

W demodulatorach częstotliwość nośna jest oddzielona, a zakodowana informacja przedstawiona jest w oryginalnej postaci.

Szeregowa transmisja danych oznacza, że dane są przesyłane przez pojedynczą linię. W tym przypadku bity bajtu danych są przesyłane kolejno za pomocą pojedynczego przewodu. W celu synchronizacji, grupa bitów danych jest zwykle poprzedzona specjalnym bitem początkowym, po którym następuje grupa bitów, po której następuje bit parzystości i jeden lub dwa bity stopu. Czasami brakuje bitu parzystości.

Formaty przesyłania danych definiują użycie bitów parzystości, startu i stopu. Oczywiście nadajnik i odbiornik muszą korzystać z tego samego formatu danych, w przeciwnym razie wymiana nie będzie możliwa. Szybkość przesyłania danych powinna być taka sama dla nadajnika i odbiornika.

Szybkość przesyłania danych jest zwykle mierzona w baud (nazwisko francuskiego wynalazcy aparatu telegraficznego Emile Baudot - E. Bodot) lub w liczbie przesyłanych bitów na sekundę. Uwzględnia to zarówno bity start / stop, jak i bit parzystości. Wartości "baud" i "bps" nie zawsze są zgodne.

Wszystkie kanały komunikacyjne i sygnały przez nie przechodzące charakteryzują się szerokością pasma. Ta charakterystyka określa zakres częstotliwości, który może transmitować kanał lub który może występować w sygnale.

Kanały analogowe częstotliwości tonu charakteryzują się tym, że widmo transmitowanego przez nie sygnału jest ograniczone do zakresu 300-3400 Hz. Szybkość transmisji danych nie może przekraczać szerokości tego widma, tj. 3100 bodów

Sygnał elektryczny propagowany przez kanał charakteryzuje się trzema parametrami: częstotliwość amplitudy i faza. Zmiana jednego lub zestawu tych parametrów jest fizyczną istotą procesu. modulacja. Każdy element informacyjny odpowiada ustalonemu okresowi czasu, w którym sygnał elektryczny ma określone wartości jego parametrów charakteryzujących wartość tego elementu informacji. Ten czas jest nazywany przedział baud. Jeżeli zakodowany element odpowiada jednemu bitowi informacji (może przyjmować wartości 0 i 1), wówczas prędkość modulacji (liniowa lub baudowa) jest równa informacji, tj. 1 baud = 1 bit / s. Ale zakodowany element może odpowiadać, na przykład, dwóm bitom informacji. W takim przypadku prędkość informacji może przyjmować wartości 00, 01, 10 i 11. W ogólnym przypadku, gdy n bitów jest zakodowanych w przedziale czasowym, prędkość informacji przekroczy n razy prędkość transmisji.

Podsumowywanie danych jest postrzegane jako miara przyspieszenia przekazywania informacji. Podczas wysyłania danych jest przetwarzany przez program modemu i kompaktowany. Łączy to duplikaty danych, tj. program redukuje na przykład sekwencję znaków BBBB do WWW do 6 xB. Średnia statystycznie zmniejsza to ilość przesyłanych danych o połowę.

Dupleks - opisuje zdolność kanału komunikacyjnego do jednoczesnego nadawania dwóch sygnałów mających przeciwne kierunki. Dzięki tym dwóm kanałom modem pełnodupleksowy może przesyłać i odbierać informacje w tym samym czasie. W tym celu wykorzystywane są dwie częstotliwości nośnej, umożliwiające jednoczesne odbieranie i przesyłanie informacji. Dwóch operatorów zmniejsza o połowę dostępną przepustowość.

Half duplex. Alternatywą dla poprzedniego trybu jest półdupleks. W takim przypadku wykorzystywany jest tylko jeden sygnał, a modem powinien być na przemian dostrojony, aby odbierać i przesyłać sygnały w celu zorganizowania dwukierunkowości rozmowy.

Echo. Modem wysyła znak do linii telefonicznej, a modem zdalny zwraca ten sam znak do pierwszego, który jest następnie wyświetlany, potwierdzając, że znak został poprawnie przesłany.

Zespół bezpieczeństwa. W trybie dupleksu zespół nie jest podzielony na dwie części. Dwa kanały są oddzielone paskiem zabezpieczającym. Pasmo to reprezentuje nieużywane częstotliwości, izolując kanały i chroniąc je przed nakładającymi się częstotliwościami poszczególnych nośnych.

Metody modulacji. Różne modemy wykorzystują różne techniki modulacji sygnału. Wszystkie opierają się na charakterystyce fali nośnej, którą można zmienić w celu kodowania informacji.

Wykorzystuje się trzy podstawowe charakterystyki falowe.: amplituda, częstotliwość i faza.

Modulacja amplitudy. Amplituda - Jest to siła sygnału lub głośność tonu przesyłanego przewodem telefonicznym. Zmiana tej charakterystyki podczas kodowania przesyłanych informacji nazywana jest modulacją amplitudową. Jednym ze sposobów kodowania informacji cyfrowej za pomocą modulacji amplitudowej jest stosunek dwóch wartości amplitudy zgodnie z informacją cyfrową. Zatem informacje cyfrowe mogą być kodowane przez ustawienie maksymalnej mocy sygnału i mocy zerowej. Ta cecha sygnału telefonicznego jest najłatwiejsza do zmiany. Jednak oba przejścia mogą być pokryte szumem, więc modulacja amplitudy nie jest używana w modemach.

Faza modulacji. Aby zakodować informacje na częstotliwości nośnej, możesz użyć jej fazy. Niemodulowana częstotliwość zawiera serię identycznych fal, które następują po sobie w jednym kroku. Jeśli, na przykład, jedna fala jest opóźniona o jej długość, będzie dokładnie na górze następnego. Opóźnienie niektórych fal bez zmiany ich amplitud lub częstotliwości powoduje zmianę, zwaną przesunięciem fazowym. Ustawienie fali przesuwa ją w czasie względem poprzedniej. Dlatego informacje mogą być kodowane przez przesunięcie fazowe. Jednostka jest kodowana przez jedną ze swoich pozycji, a zero przez inną. Chociaż ta metoda modulacji jest częściej używana w modemach komunikacyjnych, jest używana w połączeniu z innymi technologiami.

Modulacja częstotliwości. Sygnał cyfrowy Można również kodować, zmieniając częstotliwość, na przykład duża wartość może być zakodowana z wysoką częstotliwością i mała amplituda z niższą częstotliwością. Ta technologia nazywa się modulacją częstotliwości i jest powszechnie stosowana w transmisji. W większości przypadków przy modulacji częstotliwości różne częstotliwości odpowiadają cyfrowemu zeru i jednemu.

Korekcja błędów. Szybkie modemy są bardzo wrażliwe na hałas. Możliwość korygowania błędów losowych podczas odbierania i przesyłania plików. Aktualnie używane i wcześniejsze protokoły korekcji błędów są zwykle używane razem z metodą kompresji danych. Równolegle do korekcji błędów Fallback -metoda (metoda neutralizacji błędu) osadzona w niektórych protokołach (V.42, MNP -4). Gdy tylko liczba błędów przekroczy maksymalną dopuszczalną wartość, modemy wspólnie przełączają się na niższą szybkość transmisji.

Wykłady - Informatyka i programowanie - Wykłady z informatyki i programowania

6.1. ŚRODOWISKO KOMUNIKACYJNE I TRANSFER DANYCH

CEL I KLASYFIKACJA SIECI KOMPUTEROWYCH

Nowoczesna produkcja wymaga dużych prędkości przetwarzania informacji, dogodnych form przechowywania i transmisji. Konieczne jest również posiadanie dynamicznych sposobów dostępu do informacji, sposobów wyszukiwania danych w określonych odstępach czasu; wdrażać złożone przetwarzanie danych matematycznych i logicznych. Zarządzanie dużymi przedsiębiorstwami i zarządzanie gospodarką na poziomie krajowym wymaga udziału w tym procesie dość dużych grup. Takie grupy mogą znajdować się w różnych częściach miasta, w różnych regionach kraju, a nawet w różnych krajach. W rozwiązywaniu zadań zarządzania, które zapewniają wdrożenie strategii gospodarczej, ważna i istotna staje się szybkość i wygoda wymiany informacji, a także możliwość bliskiego współdziałania wszystkich osób zaangażowanych w opracowywanie decyzji dotyczących zarządzania.

W dobie scentralizowanego korzystania z komputerów z przetwarzaniem wsadowym informacji, użytkownicy komputerów woleli kupować komputery, na których można rozwiązać prawie wszystkie klasy ich zadań. Jednak złożoność rozwiązywanych zadań jest odwrotnie proporcjonalna do ich liczby, a to doprowadziło do nieefektywnego wykorzystania mocy obliczeniowej komputera przy znacznych kosztach materiałowych. Nie można nie uwzględnić faktu, że dostęp do zasobów komputerowych był utrudniony ze względu na istniejącą politykę centralizacji urządzeń komputerowych w jednym miejscu.

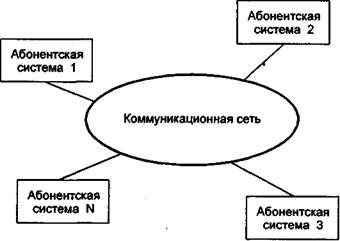

Zasada scentralizowanyprzetwarzanie danych (rys. 6.1) nie spełniało wysokich wymagań dotyczących niezawodności procesu przetwarzania, utrudniało rozwój systemów i nie zapewniało niezbędnych parametrów czasowych do interaktywnego przetwarzania danych w trybie wielu użytkowników. Krótkoterminowa awaria komputera centralnego doprowadziła do fatalnych konsekwencji dla systemu jako całości, ponieważ konieczne było powielać funkcje komputera centralnego, znacznie zwiększając koszty tworzenia i obsługi systemów przetwarzania danych.

Ryc. 6.1. Centralny system przetwarzania danych

|

|

Ryc. 6.2. Rozproszony system przetwarzania danych

Pojawienie się małych komputerów, mikrokomputerów, a wreszcie komputerów osobistych wymagało nowego podejścia do organizacji systemów przetwarzania danych i tworzenia nowych technologii informatycznych. Logicznie uzasadniony był wymóg przejścia z użytkowania poszczególnych komputerów w scentralizowanych systemach przetwarzania danych do dystrybucjiprzetwarzanie danych (rys. 6.2).

Dystrybucja - przetwarzanie danych wykonywane na niezależnych, ale połączonych komputerach reprezentujących system rozproszony.

Wdrożono dzień wdrożenia rozproszonego przetwarzania danych wiele stowarzyszeń maszyn,którego struktura jest rozwijana w jednym z następujących obszarów:

zespoły obliczeniowe wielu maszyn (MVK);

sieci komputerowe (komputerowe).

Kompleks złożony z wielu komputerów - grupa komputerów zainstalowanych przez liczbę, połączona z pomocą specjalnych interfejsów i wspólnie wykonujących pojedynczy proces informacyjno-informatyczny.

Uwaga Under według procesupewna sekwencja czynności do rozwiązania problemu jest definiowana przez program.

Wielosystemowe systemy komputerowe mogą być:

lokalnyz instalacją komputerów w tym samym pomieszczeniu, nie jest wymagane

do łączenia specjalnego sprzętu i kanałów komunikacyjnych;

zdalny,jeśli niektóre komputery kompleksu są zainstalowane na znaku

odległość od komputera centralnego i transmisji danych są wykorzystywane

tła kanałów komunikacji.

Przykład 6.1.Do komputerów typu mainframe należy zapewnić przetwarzanie wsadowe informacje połączone za pomocą urządzenia interfejsu mini-komputera. Oba komputerysą w tym samym pokoju maszynowym. Minikomputer zapewnia przygotowanie i wstępne przetwarzanie danych, które są następnie wykorzystywane w rozwiązywaniu złożonych zadań na komputerze typu mainframe. Jest to lokalny kompleks wielu maszyn.

Przykład 6.2. Trzy komputery są połączone w kompleksy do dystrybucji zadań; do przetwarzania. Jeden z nich wykonuje funkcję wysyłkową i dystrybuujezadania w zależności od zatrudnienia jednego z dwóch innych komputerów przetwarzających. Jest to lokalny kompleks wielu maszyn.

Przykład 6.3. Wykonuje komputer, który zbiera dane dla określonego regionu ich wstępne przetwarzanie i przekazywanie do dalszego wykorzystania w centachkomputer RAL przez kanał telefoniczny. Jest to zdalny kompleks wielu maszyn.

Sieć komputerowa (komputerowa) - zestaw komputerów i terminali połączonych kanałami komunikacyjnymi w jeden system, który spełnia wymagania rozproszonego przetwarzania danych.

Uwaga Under systemrozumiana kolekcja autonomiczna składająca się zz jednego lub kilku komputerów, oprogramowania, urządzeń peryferyjnych, terminali, urządzeń do transmisji danych, procesów fizycznych ioperatorzy zdolni do przetwarzania informacji i wykonywaniafunkcje interakcji z innymi systemami.

Sieci komputerowe są najwyższą formą skojarzeń wielu maszyn. Wyróżniamy główne różnice między siecią komputerową a kompleksem komputerowym obejmującym wiele maszyn.

Pierwszą różnicą jest wymiar. Skład złożony z wielu maszyn składa się zazwyczaj z dwóch, maksymalnie trzech komputerów, zlokalizowanych głównie w tym samym pomieszczeniu. Sieć komputerowa może składać się z dziesiątek, a nawet setek komputerów znajdujących się w pewnej odległości od siebie od kilku metrów do dziesiątek, setek, a nawet tysięcy kilometrów.

Drugą różnicą jest podział funkcji między komputerami. Jeśli w zespole obliczeń wieloprocesorowych funkcje przetwarzania danych, transmisji danych i zarządzania systemem mogą być zaimplementowane w jednym komputerze, to w sieciach komputerowych funkcje te są rozdzielane między różne komputery.

Trzecią różnicą jest konieczność rozwiązania problemu routingu wiadomości w sieci. Wiadomość od jednego komputera do drugiego w sieci może być przesyłana na różnych trasach w zależności od stanu kanałów komunikacyjnych łączących komputery ze sobą.

Połączenie sprzętu komputerowego, sprzętu komunikacyjnego i kanałów transmisji danych w jednym zestawie nakłada specyficzne wymagania ze strony każdego elementu skojarzenia z wieloma maszynami, a także wymaga tworzenia specjalnej terminologii.

Subskrybenci sieci- obiekty generujące lub zużywające informacje w sieci.

Według subskrybentówsieci mogą być oddzielnymi komputerami, kompleksami komputerowymi, terminalami, robotami przemysłowymi, komputerowymi maszynami sterującymi numerami itd. Każdy abonent sieciowy łączy się ze stacją.

Stacja- sprzęt realizujący funkcje związane z transmisją i odbiorem informacji.

Suma subskrybenta i stacji jest wywoływana system abonencki.Organizacja interakcji abonentów wymaga fizycznego medium transmisyjnego.

Fizyczne medium transmisyjne - linie komunikacyjne lub przestrzeń, w której propagowane są sygnały elektryczne, oraz sprzęt do transmisji danych.

Na podstawie fizycznego medium transmisyjnego jest zbudowany sieć komunikacyjnaktóra zapewnia transfer informacji między systemami abonenckimi.

Takie podejście pozwala nam uznać dowolną sieć komputerową za zestaw systemów abonenckich i sieć komunikacyjną. Uogólnioną strukturę sieci komputerowej pokazano na rysunku 6.3.

|

|

Ryc. 6.3.Uogólniona struktura sieci komputerowej

Klasyfikacja sieci komputerowych

W zależności od lokalizacji terytorialnej systemów abonenckich sieci komputerowe można podzielić na trzy główne klasy:

sieci globalne (WAN - Wide Area Network);

sieci regionalne (MAN - Metropolitan Area Network);

sieci lokalne (LAN - Local Area Network).

Globalnysieć komputerowa łączy subskrybentów znajdujących się w różnych krajach na różnych kontynentach. Interakcja między abonentami takiej sieci może odbywać się na podstawie linii telefonicznych, łączności radiowej i systemów łączności satelitarnej. Globalne sieci komputerowe rozwiążą problem łączenia zasobów informacyjnych całej ludzkości i organizowania dostępu do tych zasobów.

Regionalnasieć komputerowa łączy abonentów znajdujących się w znacznej odległości od siebie. Może obejmować abonentów w dużym mieście, regionie gospodarczym, określonym kraju. Zazwyczaj odległość między abonentami regionalnej sieci komputerowej wynosi dziesiątki do setek kilometrów.

Lokalnysieć komputerowa łączy abonentów znajdujących się na małym obszarze. Obecnie nie ma wyraźnych ograniczeń terytorialnego rozprzestrzeniania się abonentów sieci lokalnej. Zwykle taka sieć

przywiązany do określonego miejsca. Klasa lokalnych sieci komputerowych obejmuje sieci poszczególnych przedsiębiorstw, firm, banków, biur itp. Długość takiej sieci może być ograniczona do 2 - 2,5 km.

Łączenie globalnych, regionalnych i lokalnych sieci komputerowych umożliwia tworzenie hierarchii wielu sieci. Stanowią one potężny i opłacalny sposób przetwarzania ogromnych tablic informacyjnych i dostępu do nieograniczonych zasobów informacyjnych. Na rys. 6.4 pokazuje jedną z możliwych hierarchii sieci komputerowych. Lokalne sieci komputerowe mogą być włączone jako komponenty do sieci regionalnej, sieci regionalne mogą zostać włączone do globalnej sieci, a na koniec sieci globalne mogą również tworzyć złożone struktury.

Ryc. 6.4. Hierarchia sieci komputerowej

Przykład 6.4.Sieć komputerowaInternet jest najpopularniejszą globalną siecią. Składa się z wielu swobodnie połączonych sieci. W każdej sieci wchodzącejInternet istnieje specyficzna struktura komunikacyjna i pewna dyscyplina zarządzania. WewnątrzInternet struktura i metody połączeń między różnymi sieciami dla konkretnego użytkownika nie mają znaczenia.

Komputery osobiste, które stały się nieodzownym elementem każdego systemu kontroli, doprowadziły do boomu na polu tworzenia lokalnych sieci komputerowych. To z kolei wymagało rozwoju nowych technologii informacyjnych.

Praktyka korzystania z komputerów osobistych w różnych gałęziach nauki, technologii i produkcji pokazała, że największą efektywność wynikającą z wprowadzenia technologii komputerowej zapewniają nie odrębne, samodzielne komputery, ale lokalne sieci komputerowe.

CHARAKTERYSTYKA PROCESU TRANSFERU DANYCH

Tryby transmisji danych

Każda sieć komunikacyjna powinna zawierać następujące główne elementy: nadajnik, komunikat, media transmisyjne, odbiornik.

Nadajnik jest urządzeniem, które jest źródłem danych.

Odbiornik - urządzenie odbiera dane.

Odbiornikiem może być komputer, terminal lub dowolne urządzenie cyfrowe.

Wiadomość- dane cyfrowe o określonym przeznaczeniu

do transmisji

Może to być plik bazy danych, tabela, odpowiedź na zapytanie, tekst lub obraz.

Sposoby transmisji - fizyczne medium transmisyjne i specjalny sprzęt zapewniający przekazywanie wiadomości.

Różne typy kanałów komunikacyjnych są wykorzystywane do przesyłania wiadomości w sieciach komputerowych. Najczęstsze są dedykowane kanały telefoniczne i specjalne kanały do przesyłania informacji cyfrowych. Wykorzystywane są również kanały radiowe i kanały satelitarne.

Sieci LAN różnią się pod tym względem, gdzie są wykorzystywane jako medium transmisyjne. skręcona para przewody, kabel koncentryczny i kabel światłowodowy.

Aby scharakteryzować proces przesyłania wiadomości w sieci komputerowej za pośrednictwem kanałów komunikacyjnych, stosowane są następujące pojęcia: tryb transmisji, kod transmisji, typ synchronizacji.

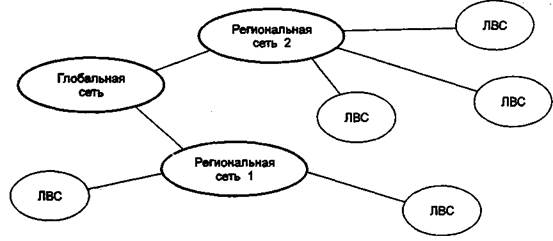

Tryb transferuDostępne są trzy tryby transmisji: simpleks, half duplex i full duplex.

Tryb Simplex - transfer danych tylko w jednym kierunku.

Przykładem trybu transmisji simpleksowej (rys. 6.5) jest system, w którym informacje gromadzone za pomocą czujników są przesyłane w celu przetworzenia na komputer. Transmisja Simplex praktycznie nie jest używana w sieciach komputerowych.

Tryb półdupleksu - alternatywna transmisja informacji, gdy źródło i odbiornik są zamieniane sekwencyjnie (rys. 6.6).

Żywym przykładem pracy w trybie pół dupleksu jest zwiad przesyłający informacje do Centrum, a następnie odbierający instrukcje od Centrum.

Tryb duplex - jednoczesna transmisja i odbiór wiadomości.

Tryb Duplex (Rys. 6.7) to tryb o największej prędkości i pozwala efektywnie wykorzystać możliwości obliczeniowe szybkich komputerów w połączeniu z dużą prędkością transmisji danych za pośrednictwem kanałów komunikacyjnych. Przykładem trybu dupleks jest rozmowa telefoniczna.

Kody transferu danych

Kody specjalne służą do przesyłania informacji za pośrednictwem kanałów komunikacyjnych. Kody te są znormalizowanymi i zdefiniowanymi zaleceniami.ISO (Międzynarodowa Organizacja Standardaryzacji ) - Międzynarodowa Organizacja Normalizacyjna (ISO) lub Międzynarodowy Komitet Doradczy ds. Telefonii i Telegrafii (CCITT).

Najczęściej stosowanym kodem transmisyjnym jest kanał komunikacyjnyASCII przyjęte w celu wymiany informacji prawie na całym świecie (krajowym odpowiednikiem jest kod KOI-7).

Należy zwrócić uwagę na inną metodę komunikacji między komputerami, gdy komputery są łączone w kompleks za pomocą kabla interfejsu i za pomocą dwuprzewodowej linii komunikacyjnej.

Uwaga Kabel interfejsu to zestaw przewodów przenoszących sygnały z jednego urządzenia komputerowego do drugiego. Aby zapewnić szybkość, dla każdego sygnału przydzielany jest oddzielny przewód. Sygnały są przesyłane w określonej kolejności i w pewnych kombinacjach ze sobą.

Do transmisji kombinacji kodowej użytych jest tyle linii, ile bitów, ta kombinacja zawiera. Każdy bit jest przesyłany przez oddzielny przewód. Jest to równoległa transmisja lub transmisja. kod równoległy.Preferowana jest taka transmisja podczas organizacji lokalnych wartości MIC, połączeń wewnętrznych komputera i niewielkich odległości między abonentami sieci. Transmisja z równoległym kodem zapewnia dużą szybkość, ale wymaga zwiększonego kosztu tworzenia fizycznego medium transmisyjnego i ma słabą odporność na zakłócenia. W sieciach komputerowych nie stosuje się transmisji kodów równoległych.

Aby przesłać wzorzec kodu przez linię dwuprzewodową, grupa bitów jest przesyłana po jednym drążku bitowym. To jest transfer informacji. kod seryjny.Jest to oczywiście wolniejsze, ponieważ wymaga konwersji danych do kodu równoległego w celu dalszego przetwarzania w komputerze, ale jest bardziej korzystne ekonomicznie do przesyłania wiadomości na duże odległości.

Rodzaje synchronizacji danych

Procesy transmitowania lub odbierania informacji w sieciach komputerowych mogą być powiązane z określonymi znacznikami czasu, tj. Jeden z procesów może się rozpocząć dopiero po otrzymaniu kompletnych danych z innego procesu. Takie procesy są wywoływane synchroniczny.

Jednocześnie istnieją procesy, w których nie ma takiego wiązania i mogą one być wykonywane niezależnie od stopnia kompletności przesyłanych danych. Takie procesy są wywoływane asynchroniczny.

Synchronizacja danych - koordynacja różnych procesów w czasie. Systemy transmisji danych wykorzystują dwie metody przesyłania danych: synchroniczną i asynchroniczną.

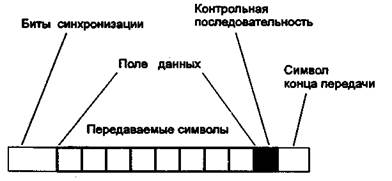

Dzięki synchronicznyinformacja o transferze (rys. 6.8) jest przesyłana w blokach, które są otoczone specjalnymi znakami kontrolnymi. Blok zawiera również specjalne symbole synchronizacji, które kontrolują stan fizycznego medium transmisyjnego oraz symbole, które pozwalają wykrywać błędy podczas wymiany informacji. Na końcu bloku danych podczas synchronicznej transmisji do kanału komunikacyjnego generowana jest sekwencja sterująca generowana przez specjalny algorytm. Zgodnie z tym samym algorytmem sekwencja sterująca jest tworzona podczas odbierania informacji z kanału komunikacyjnego. Jeśli obie sekwencje są takie same, nie ma błędów. Blok danych jest akceptowany. Jeśli sekwencje się nie zgadzają - błąd. Przenoszenie powtarza się do uzyskania dodatniego wyniku testu. Jeśli retransmisje nie dają wyniku pozytywnego, rejestrowany jest stan awaryjny.

|

|

Ryc. 6.8.Synchroniczny transfer danych

Synchroniczna skrzynia biegów - duża prędkość i prawie bezbłędny. Służy do wymiany wiadomości między komputerami w sieciach komputerowych. Synchroniczna transmisja wymaga drogiego sprzętu.

Dzięki asynchronicznytransfer (rys. 6.9) dane są przesyłane do kanału komunikacyjnego jako sekwencja bitów, z których w momencie odbioru konieczne jest przydzielenie bajtów do dalszego przetwarzania. Aby to zrobić, każdy bajt jest ograniczony do bitów początkowych i końcowych, które pozwalają na ich wyodrębnienie ze strumienia transmisji. Czasami w liniach komunikacyjnych o niskiej niezawodności stosuje się kilka takich bitów. Dodatkowe bity startu i stopu nieznacznie zmniejszają skuteczną szybkość przesyłania danych i odpowiednio szerokość pasma kanału komunikacyjnego. Jednocześnie transmisja asynchroniczna nie wymaga drogiego sprzętu i spełnia wymogi organizacji dialogu w sieci komputerowej w interakcji komputerów osobistych.

|

|

Ryc. 6.9.Asynchroniczny transfer danych

SPOSÓB WDRAŻANIA TRANSFERU DANYCH

Sposoby przesyłania informacji cyfrowych

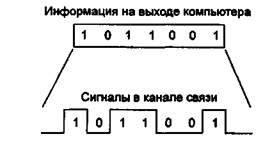

Dane cyfrowe na przewodzie przekazywane są poprzez zmianę napięcia prądu: brak napięcia - "0", napięcie - "1". Istnieją dwa sposoby przesyłania informacji przez fizyczne medium transmisyjne: cyfrowe i analogowe.

Uwagi: 1. Jeśli wszyscy subskrybenci sieci komputerowej przesyłają dane przez kanał na tej samej częstotliwości, ten kanał jest wywoływany wąskopasmowy(pomija jedną częstotliwość).

2. Jeśli każdy abonent działa na własnej częstotliwości na jednym kanale, wówczas ten kanał jest wywoływany łącze szerokopasmowe(przechodzi wiele częstotliwości). Korzystanie z kanałów szerokopasmowych pozwala zaoszczędzić na ich liczbie, ale komplikuje proces zarządzania wymianą danych.

|

|

Dzięki tryb cyfrowy lub wąskopasmowy(Rys. 6.10) dane są transmitowane w ich naturalnej postaci na jednej częstotliwości. Metoda wąskopasmowa umożliwia przesyłanie wyłącznie informacji cyfrowych, zapewnia w danym momencie możliwość korzystania z medium transmisyjnego tylko przez dwóch użytkowników i umożliwia normalną pracę tylko w ograniczonej odległości (długość linii komunikacyjnej nie przekracza 1000 m). Jednocześnie transmisja wąskopasmowa zapewnia wysoką przepustowość do 10 Mbit / s i pozwala tworzyć łatwo konfigurowalne sieci komputerowe. Przeważająca liczba lokalnych sieci używa transmisji wąskopasmowej.

Ryc. 6.10.Cyfrowy tryb transmisji

Analogowemetoda transmisji danych cyfrowych (rys. 6.11) zapewnia transmisję szerokopasmową przy użyciu różnych częstotliwości nośnych w jednym kanale.

W przypadku analogowej metody transmisji, parametry sygnału częstotliwości nośnej są sterowane w celu przesyłania danych cyfrowych przez kanał komunikacyjny.

Sygnał nośny jest oscylacją harmoniczną opisaną równaniem:

X =X max sin ((ωt + φ o)

gdzie X maks- amplituda;

ω - częstotliwość oscylacji;

t- czas;

φ o - początkowa faza oscylacji.

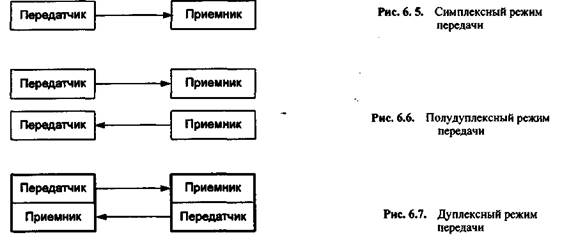

Możesz przesyłać dane cyfrowe przez kanał analogowy, kontrolując jeden z parametrów sygnału częstotliwości nośnej: amplitudę, częstotliwość lub fazę. Ponieważ konieczne jest przesyłanie danych w postaci binarnej (sekwencja zer i jedynek), możemy zaproponować następujące metody sterowania (modulacje):amplituda, częstotliwość, faza.

Najprostszy sposób na zrozumienie zasady amplitudamodulacja: "0" - brak sygnału, tj. brak oscylacji częstotliwości nośnej; "1" - obecność sygnału, tj. obecność oscylacji częstotliwości nośnej. Są oscylacje - jedna, brak oscylacji - zero (ryc. 6.11 a)

Częstotliwośćmodulacja obejmuje transmisję sygnałów 0 i 1 przy różnych częstotliwościach. W przejściu od 0 do 1 i od 1 do 0 zmienia się sygnał częstotliwości nośnej (rys. 6. 11 b).

Najtrudniejszy do zrozumienia jest fazamodulacja. Jego istotą jest to, że przy przechodzeniu od 0 do 1 i od 1k 0 zmienia się faza oscylacji, tj. ich kierunek (rys. 6.11c).

W sieciach o wysokim poziomie hierarchii - globalnej i regionalnej, również używane łącze szerokopasmowektóra zapewnia pracę dla każdego abonenta na jego częstotliwości w ramach jednego kanału. Zapewnia to interakcję dużej liczby abonentów przy wysokiej szybkości przesyłania danych.

Transmisja szerokopasmowa pozwala łączyć w jednym kanale transmisję danych cyfrowych, obrazu i dźwięku, co jest niezbędnym wymogiem nowoczesnych systemów multimedialnych.

Przykład6.5. Typowy kanał analogowy to kanał telefoniczny. Kiedy abonent odbierze telefon, usłyszy jednolity sygnał - jest to sygnał dzielenia częstotliwości. Ponieważ leży on w zakresie częstotliwości dźwięku, jest nazywany sygnałem dźwiękowym. Aby transmitować mowę przez kanał telefoniczny, konieczne jest sterowanie sygnałem częstotliwości nośnej - w celu jego modulacji. Dźwięki odbierane przez mikrofon są przekształcane na sygnały elektryczne, a te z kolei modulują sygnał częstotliwości nośnej. Podczas przesyłania cyfrowego zarządzania informacjami tworzy się bajty informacyjne - ciąg zer i jedynek.

Sprzęt

Aby zapewnić transmisję informacji z komputera do medium komunikacyjnego, konieczne jest wyrównanie sygnałów wewnętrznego interfejsu komputera z parametrami sygnałów przesyłanych kanałami komunikacyjnymi. W takim przypadku należy przeprowadzić dopasowanie fizyczne (formę, amplitudę i czas trwania sygnału) i dopasowanie kodu.

Urządzenia techniczne wykonujące funkcje łączenia komputerów z kanałami komunikacyjnymi, nazywane adapterylub karty sieciowe.Jedna przejściówka zapewnia połączenie z komputerem jednego kanału komunikacyjnego.

Oprócz adapterów jednokanałowych wykorzystywane są również urządzenia wielokanałowe - multiplekserów danychlub po prostu multipleksery.

Multiplekser danych

- parowanie urządzeń z komputerami

ile kanałów komunikacyjnych ._____________________________________________________________

Multipleksery transmisji danych zostały wykorzystane w systemach teleprzetwarzania danych, co stanowi pierwszy krok w kierunku stworzenia sieci komputerowych. Później, wraz z pojawieniem się sieci o złożonej konfiguracji i dużej liczbie systemów abonenckich, do implementacji funkcji interfejsu użyto specjalnych procesorów komunikacyjnych.

Jak wspomniano wcześniej, aby przesyłać informacje cyfrowe za pośrednictwem kanału komunikacyjnego, strumień bitów musi zostać przekonwertowany na sygnały analogowe, a podczas odbierania informacji z kanału komunikacyjnego do komputera, działanie odwrotne polega na konwersji sygnałów analogowych na strumień bitów, który komputer może przetwarzać. Takie transformacje są wykonywane przez specjalne urządzenie - modem

Modem to urządzenie, które wykonuje modulację i demodulację sygnałów informacyjnych podczas przesyłania ich z komputera do kanału komunikacyjnego i podczas odbierania do komputera z kanału komunikacyjnego.

Najdroższym elementem sieci komputerowej jest kanał komunikacyjny. Dlatego, budując szereg sieci komputerowych, próbują oszczędzać na kanałach komunikacyjnych, przełączając kilka wewnętrznych kanałów komunikacyjnych na jeden zewnętrzny. Do wykonywania funkcji przełączania wykorzystywane są specjalne urządzenia - con center tori.

Hub- urządzenie, które łączy kilka kanałów komunikacyjnych z jednym przez podział częstotliwości

W sieci LAN, w której fizycznym medium transmisyjnym jest kabel o ograniczonej długości, do zwiększenia długości sieci wykorzystywane są specjalne urządzenia - repeatery.

Wzmacniacz- urządzenie, które zapewnia zachowanie kształtu i amplitudy sygnału podczas przesyłania go na odległość większą niż ta zapewniona przez ten typ fizycznego ośrodka transmisyjnego.

Istnieją lokalne i zdalne repeatery. Lokalnyrepeatery umożliwiają łączenie fragmentów sieci znajdujących się w odległości do 50 m, oraz zdalny- do 2000 m.

Ryc. 6.11.Sposoby przesyłania informacji cyfrowych sygnał analogowy: a- modulacja amplitudy; b- częstotliwość; w- faza

Charakterystyka sieci komunikacyjnej

Aby ocenić jakość sieci komunikacyjnej, można użyć następujących cech:

szybkość transmisji danych przez kanał komunikacyjny;

przepustowość komunikacji;

dokładność przesyłania informacji;

niezawodność kanału komunikacyjnego i modemów.

Szybkość przesyłania danych przez kanał komunikacyjny mierzy się liczbą bitów informacji przesyłanych w jednostce czasu - sekundę.

Pamiętaj! Jednostką szybkości transmisji danych są bity na sekundę.

Uwaga Często używana jednostka miary prędkości - baud. Baud - liczba zmian stanu w medium transmisyjnym na sekundę. Ponieważ każda zmiana stanu może odpowiadać kilku bitom danych, rzeczywista prędkość w bitach na sekundę może przekroczyć szybkość transmisji.

Szybkość przesyłania danych zależy od rodzaju i jakości kanału komunikacyjnego, rodzaju używanych modemów i odebranej metody synchronizacji.

Tak więc w przypadku modemów asynchronicznych i kanałów komunikacji telefonicznej zakres prędkości wynosi 300-9600 b / s, a dla modemów synchronicznych - 1200-19 200 bps.

Dla użytkowników sieci komputerowych wartość ta nie jest abstrakcyjnym bitem na sekundę, lecz informacją, której jednostką miary są bajty lub znaki. Dlatego też jest bardziej dogodna charakterystyka kanału przepustowośćktóra jest szacowana przez liczbę znaków przesyłanych kanałem na jednostkę czasu - sekundę. W takim przypadku wszystkie znaki usługowe są zawarte w wiadomości. Teoretyczna szerokość pasma jest określona przez szybkość przesyłania danych. Rzeczywista przepustowość zależy od wielu czynników, między innymi od metody transmisji, jakości kanału komunikacyjnego, warunków jego działania i struktury komunikatów.

Pamiętaj! Jednostką pomiaru szerokości pasma kanału komunikacyjnego jest znak na sekundę.

Podstawową cechą systemu komunikacyjnego każdej sieci jest autentycznośćprzesyłane informacje. Ponieważ, w oparciu o przetwarzanie informacji o stanie obiektu kontrolnego, decyzje są podejmowane na określonym przebiegu procesu, los obiektu może ostatecznie zależeć od dokładności informacji. Wiarygodność przesyłania informacji jest szacowana jako stosunek liczby błędnie przeniesionych znaków do całkowitej liczby przesłanych znaków. Wymagany poziom zaufania powinien być zapewniony zarówno przez sprzęt, jak i kanał komunikacyjny. Niewskazane jest używanie drogiego sprzętu, jeżeli pod względem poziomu niezawodności kanał komunikacji nie zapewnia niezbędnych wymagań.

Pamiętaj! Jednostka miary niezawodności: liczba błędów na znak - błędy / znak.

W przypadku sieci komputerowych wskaźnik ten powinien zawierać się w granicach 10 -10 -7 błędów / znaków, tj. Jeden błąd na milion przesłanych znaków lub dziesięć milionów transmitowanych znaków.

W końcu niezawodnośćsystem komunikacyjny określa się na podstawie proporcji czasu pracy w całkowitym czasie pracy lub przez średni czas pracy bez przestojów. Druga funkcja umożliwia bardziej efektywną ocenę niezawodności systemu.

Pamiętaj! Jednostka miary niezawodności: średni czas działania to godzina.

Dój sieci komputerowych średni czas pracy powinien być wystarczająco duży i wynosić co najmniej kilka tysięcy godzin.

LINKI DANYCH

Koncepcja łącza danych

Użytkownicy sieci komputerowych pracują z zastosowanymi zadaniami znajdującymi się na komputerach subskrybentów lub mają dostęp do sieci z terminali. Komputery abonenckie i terminale są zjednoczone przez tę koncepcję wyposażenie terminala danych(OOD). Aby pracować ze sobą, abonenci sieci komputerowej muszą być połączeni kanałem komunikacyjnym, a pomiędzy nimi musi być ustanowione połączenie logiczne.

Łącze danych składa się z dwóch lub więcej subskrybentów sieci komputerowej połączonej kanałem komunikacyjnym.

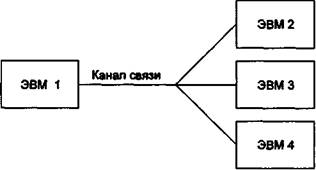

Zadaniem sieci komunikacyjnej jest ustanowienie łącza danych i zapewnienie zarządzania łączem danych podczas wymiany informacji między abonentami sieci. Istnieją dwa rodzaje łączy danych: dwupunktowy, wielopunktowy. In dwupunktowyŁącze danych do każdego punktu kanału komunikacyjnego jest podłączone do jednego komputera lub do jednego terminala (rys. 6.12).

In wielopunktŁącze danych może mieć kilka komputerów lub terminali połączonych z jednym punktem kanału komunikacyjnego (rys. 6.13). Łącze wielopunktowe pozwala na zapisywanie kanałów komunikacyjnych, ale w procesie nawiązywania komunikacji między abonentami konieczne jest przeprowadzenie dodatkowej procedury identyfikacji abonenta. W łączu dwupunktowym ta procedura nie jest konieczna, ponieważ jeden kanał łączy tylko dwóch subskrybentów.

|

|

Ryc. 6.12.Dwu punktowy link danych

|

|

Ryc. 6.13.Multipoint Data Link

Zarządzanie łączem danych

Podczas organizowania interakcji między subskrybentami w łączu danych konieczne jest rozwiązanie problemu zarządzania procesem wymiany wiadomości.

W łączach danych stosowane są dwa główne tryby sterowania: tryb podporządkowania, tryb rywalizacji.

W trybie zgłoszeniajeden z komputerów zawartych w łączu danych ma tę przewagę, że nawiązuje połączenie. Ten komputer ma status centralny i inicjuje proces wymiany wiadomości, wysyłając sekwencje kontroli pollingu do innych subskrybentów.

Stosowane są dwa typy sekwencji kontrolnych. Jeśli komputer centralny chce czytać wiadomości od innego subskrybenta, to sekwencja odpytywania kontroli jest do niego przesyłana jako pierwsza. Aby zorganizować taki tryb zarządzania łączem danych, stosowane są specjalne listy pollingu: cykliczne lub otwarte.

Podczas pracy z cyklicznylista po sondowaniu, ostatni rozmówca automatycznie przechodzi na początek listy.

Podczas pracy z otwartysondowanie listy kończy się na ostatnim subskrybencie z listy. W dzieńprzejdź do początku listy, musisz wykonać dodatkową procedurę.

Tryb składania jest wygodny w sieciach ze scentralizowanym zarządzaniem, jest prosty w implementacji oprogramowania i nie tworzy sytuacji kolizji zapytań w sieci - jednoczesna próba nawiązania komunikacji od dwóch abonentów. Jednocześnie tryb ten nie spełnia wymagań trybu dialogu wewnętrznego dla sieci (wysyłanie wiadomości do dowolnego abonenta w danym momencie).

Przykład 6.6. Komputery peryferyjne są podłączone do centralnego komputera przez oddzielne kanały komunikacyjne. Wymiana informacji pomiędzy subskrybentami sieci odbywa się za pośrednictwem centralnego komputera, który okresowo odpytuje je, aby odbierać wiadomości lub przesyłać ich wiadomości. W każdym punkcie czasowym ustanawia się dwupunktowe łącze danych - "komputer centralny - komputer peryferyjny".

W sieciach typowy tryb sterowania w połączeniach danych to rywalizacja.Zapewnia wszystkim subskrybentom równy status w inicjatywie, aby rozpocząć wymianę wiadomości. Zapewnia to wysoką wydajność operacyjną, ale występuje problem kolizji zapytań w medium transmisyjnym. Jeśli dwóch subskrybentów sieci próbuje komunikować się ze sobą w tym samym czasie, następuje kolizja żądań. Ta sytuacja musi być jakoś rozwiązana. W sieciach z taką dyscypliną kontrolną w łączach danych stan żądania jest najpierw resetowany na obu komputerach, a następnie wysyłane są powtarzające się żądania, ale z innym opóźnieniem czasowym dla każdego abonenta.

W przypadku sieci lokalnych głównym trybem sterowania w połączeniach danych jest tryb rywalizacji.

Główne formy interakcji komputerów abonenckich

Najważniejszą rzeczą w pracy sieci komputerowej jest określenie zestawu funkcji dostępnych dla jego abonenta.

Ponieważ użytkownicy sieci pracują w określonych obszarach tematycznych i korzystają z sieci w celu rozwiązania problemów związanych z aplikacją, pamiętamy co przetworzyć toi zdefiniuj koncepcję proces aplikacyjny.

Proces- niektóre sekwencje działań w celu rozwiązania problemu, określone przez program.

Proces aplikacji - niektóre aplikacje użytkownika zaimplementowane w aplikacji.

Wynika z tego, że interakcja pomiędzy komputerami abonenckimi w sieci może być postrzegana jako interakcja procesów aplikacji użytkownika końcowego za pośrednictwem sieci komunikacyjnej.

Sieć komunikacyjna zapewnia fizyczne połączenie między komputerami-abonentami - przesyłanie wiadomości za pośrednictwem kanałów komunikacyjnych. Aby procesy mogły wchodzić w interakcje, musi istnieć logiczne połączenie między nimi (procesy muszą być inicjowane, pliki danych są otwarte).

Analiza pracy sieci komputerowych pozwala nam ustalić następujące formy interakcji między komputerami abonenckimi:

terminal - zdalny proces;

terminal - dostęp do zdalnego pliku;

terminal - dostęp do zdalnej bazy danych;

terminal - terminal;

Interakcja terminal- zdalny procesprzewiduje odwołanie się od terminala jednego z komputerów abonenckich do procesu znajdującego się w innej sieci komputerowej abonenta. To ustanawia logiczne połączenie z procesem i przeprowadza z nim sesję. Możesz uruchomić zdalny proces, uzyskać wyniki przetwarzania danych w tym procesie. Możliwe jest również działanie w trybie konsoli - tłumaczenie poleceń sieciowego systemu operacyjnego na zdalny komputer.

W interakcji terminal- zdalny dostęp do plikówmożna otworzyć zdalny plik, zmodyfikować go lub przetransportować ten plik na dowolne urządzenie zewnętrzne komputera abonenckiego w celu dalszej pracy z nim w trybie lokalnym.

Tryb pracy terminal- zdalny dostęp do bazy danychpodobna do poprzedniej formy interakcji. Tylko w tym przypadku praca z bazą danych odbywa się w całości zgodnie z prawami dostępu danego użytkownika sieci komputerowej.

Interakcja terminal- terminalzapewnia wymianę komunikatów między abonentami sieci w trybie dialogu. Wiadomości mogą być wysyłane zarówno do indywidualnych abonentów, jak i do grup abonentów sieci. Długość wiadomości nie powinna przekraczać pewnej wartości ustawionej dla tej sieci (zazwyczaj - linia na ekranie terminala).

Formularz interakcji e-mailostatnio stało się bardzo powszechne. Każdy subskrybent ma "skrzynkę pocztową" na swoim komputerze. Jest to specjalny plik, w którym wszystkie przychodzące wiadomości są wysyłane na jego adres. Użytkownik końcowy może sprawdzić swoją "skrzynkę pocztową" na początku pracy, wydrukować wiadomości i wysyłać wiadomości do innych subskrybentów sieci komputerowej.

Schemat blokowy ilustrujący główne formy interakcji między komputerami abonenckimi w sieci pokazano na rys. 6.14.

Uwaga Pojęcie terminal,wykorzystywane w przedstawianiu materiału z tej sekcji, obejmuje użytkownika końcowego komputera abonenta, ponieważ dostęp do sieci bez terminala jest dla niego niemożliwy, bez użytkownika samo istnienie sieci traci sens.

|

|

Ryc. 6.14.Formy interakcji komputerów abonenckich

Zarządzanie - jest ukierunkowanym oddziaływaniem na obiekt, co zapewnia jego optymalne (w pewnym sensie) funkcjonowanie i jest ilościowo oceniane przez wartość kryterium jakości (wskaźnika). ] [To można zrobić całkowicie za darmo. Czytaj.

Strona 1

Przesyłane dane są potencjalnie nieprawidłowe. Przyczyna: Wystąpił błąd wejścia podczas odczytu danych źródłowych. Działanie systemu: przetwarzanie danych źródłowych trwa.

Odzyskaj przesyłane dane z powrotem do źródła. Na przykład znaki wpisane na klawiaturze terminalu podłączonego do komputera mogą pojawiać się na ekranie tylko z powodu transmisji echa. Odbicie może być wykonane lokalnie (przez sam terminal), przez modem podłączony do linii transmisyjnej, przez podłączony procesor lub przez komputer, do którego podłączony jest terminal. Jeśli odbicie jest wykonywane przez sam terminal, wówczas ten tryb jego działania jest często nazywane półdupleksem, chociaż tutaj termin byłby bardziej odpowiedni do sinowania lokalnych odbić. W przypadku transmisji znaków w trybie pełnego dupleksu odbicie powstaje w maszynie obliczeniowej, dlatego niektóre programy użytkowe, takie jak edytor, są w stanie określić potrzebę odzwierciedlenia określonej postaci. Tryb półdupleksowy i / lub wierszowy zwykle implikuje użycie lokalnego odbicia.

W punkcie dowodzenia przesyłane dane mogą być automatycznie porównywane z programem zapisanym w pamięci; dyspozytor jest ostrzeżony tylko wtedy, gdy jakakolwiek jednostka transportowa odbiega od harmonogramu.

| Format ramki TOMA. |

Całkowite dopuszczalne opóźnienie przesyłanych danych w oddzielnym mobilnym kanale radiowym jest ograniczone do 340 ms.

Zmienna d reprezentuje trochę przesyłanych danych, które wyglądają jak poziom napięcia lub element logiczny. Czasami preferowana jest jedna z metod prezentacji; Czytelnik musi być w stanie rozpoznać to w kontekście. Niech binarny 0 (lub napięcie - 1) będzie dodatkowym elementem po dodaniu. Na rys. 8.20 pokazuje funkcję rozkładu prawdopodobieństwa warunkowego dla transmisji sygnału w kanale AWGN, przedstawioną jako funkcja prawdopodobieństwa. Oś odciętych pokazuje pełny zakres możliwych wartości statystyki testu ds, która jest tworzona w odbiorniku.

Po późniejszym przesłaniu lub przetworzeniu danych realizowana jest kontrola zgodności przesłanych danych z sumami kontrolnymi lub agregatami do sumy kontrolnej sum kontrolnych. W tym celu koniecznie stosuje się arytmetykę (w tym saldo) i logiczną kontrolę danych zbiorczych.

Kod bieżącej wartości licznika macierzy danych pozwala określić liczbę poprawnie przesyłanych danych i przywrócić polecenie kanału.

Kanał komunikacji C-speed; (Mo, i,) jest zmierzoną w przedziale czasowym T ilość przesłanych danych w kanale na głównej trasie Mo; t to liczba możliwych objazdów.

Pola TX (bity 6 - 5), TVS (bity 4 - 3) i TMS (bity 2 - 0) definiują warunki zakończenia przekazywania danych FPU przez sygnał zewnętrzny, liczbę przesłanych danych i wynik porównania maskowanego. Każdy z tych warunków można ustawić osobno lub w dowolnej kombinacji. Jeżeli dwa lub trzy warunki są określone w tym samym czasie, to aby określić, który z nich zakończył transfer, należy użyć przesunięcia. W § 4.3 pokazano, jak określić przesunięcie 4 4 lub 8 przy definiowaniu dowolnego z trzech warunków. Jeżeli przyczyną zakończenia było jednoczesne spełnienie dwóch lub trzech warunków, wówczas kanał wybierze warunek, któremu odpowiada najwyższe przesunięcie.

Kanały autonomiczne (dedykowane) są kompletnymi urządzeniami i realizują następujące podstawowe funkcje za pomocą sprzętu: odbierają informacje o komendzie z procesora; wybrać słowa adresowe i polecenia kanału z OP, sprawdzić ich poprawność, dekodować i wykonać je; ustanowić połączenie logiczne poprzez interfejs wejścia-wyjścia z adresowalnym strumieniem powietrza, którego adres jest odbierany z procesora i zapisywany w odpowiednim rejestrze lub odbierany z podmuchu powietrza podczas przetwarzania żądania od dmuchu lotniczego w celu obsługi lub przerwania; wysyłaj rozkazy i dane do podmuchu powietrza i odbieraj sygnały kontrolne, dane i informacje o statusie z podmuchu powietrza; wymieniać dane z OT, przeprowadzając ich buforowanie w kanale, konwersję formatów danych, liczenie liczby przesyłanych danych; monitorować przesyłane dane i sekwencje czasowe w interfejsach komunikacyjnych z, UVV, OP, z CPU; wymagania dotyczące zakłóceń od podmuchu i od kanału zgodnie z ich priorytetami, drenować status kanału i zapisywać je do PD; wykonywać specjalne tryby pracy zgodnie z poleceniami CPU i żądaniami z IAB.

W sieciach danych - organizacja interakcji, w której a-i-nd s i poziom zapewniają tylko wysyłanie ramki do jednej lub więcej stacji sieci i potwierdzenie odbioru. Zapewnienie integralności przesyłanych danych (na przykład retransmisja niepoprawnie przesyłanych ramek) odbywa się na wyższym poziomie.

Komunikacja nadajników z kompilatorem odbywa się na kablach z 29 rdzeniami. Oprócz przesyłania informacji cyfrowych, rdzenie są wykorzystywane do komunikacji wysyłkowej, kontroli poprawności przesyłanych danych, sygnalizacji itp. Perforowanie informacji odbywa się na taśmie 5, 6, 7 lub 8-kanałowej.

Rejestry mogą z kolei zawierać rzeczywiste dane lub adresy tylko tych danych, które są związane z programem żądającym. Program bezwzględny musi znać format przesyłanych danych, aby móc uzyskać dostęp do poszczególnych elementów przesyłanego obszaru danych.